Интеграция современных информационных технологий в мобильную связь предоставляет не только широкие возможности пользователям, но и несет в себе серьезную угрозу. Согласившись на подключение к одному из предлагаемых сетевых сервисов, вы можете дать разрешение на установку вредоносной программы в ваш сотовый телефон. Такие программы, по аналогии с подслушивающими устройствами, часто называют «жучками».

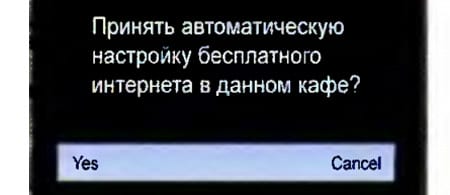

Этим приложением злоумышленник сможет управлять дистанционно. Подобная программа может передавать содержание полученных вами SMS-сообщений, перехватывать информацию о том, кто вам звонил и когда был принят звонок, а также, где вы находитесь в настоящее время. Приложение-жучок будет иметь полный доступ к вашей записной книжке и списку контактов. Получить подобный «жучок» на мобильное устройство достаточно просто, особенно, если вы достаточно доверчивый человек. Типичным приемом проникновения «жучка» может быть получение так называемой автоматической настройки – некоторого сообщения, в котором говорится о том, что в случае подтверждения пользователем, телефон будет переконфигурирован таким образом, чтобы бесплатно выходить в Интернет.

Самое интересное, что подобного рода конфигурационные сообщения действительно используются настоящими сотовыми операторами для настройки услуг, так что пользователи им доверяют. И уж тем более вероятность того, что пользователь примет подобное сообщение повышается, если речь идет о чем-то бесплатном, как в приведенном на иллюстрации случае.

Технология удаленной настройки мобильных телефонов, носящая название ОМА/ОТА, уже рассматривалась ранее. К сожалению, помимо уже названных уязвимостей данной технологии, существует еще один существенный ее недостаток – технология ОМА/ОТА чаще других приводит к заражению телефона вирусами.

Для заражения телефонов злоумышленники, как правило, используют следующий сценарий. На телефон жертвы отправляется сообщение ОМА, якобы от сотового оператора или от компании, которой пользователь может доверять. В качестве пояснения к сообщению обычно значится приглашение принять бесплатную настройку той или иной услуги. Последствием переконфигурации телефона обычно становится изменение стартовой страницы стандартного браузера таким образом, что при попадании на нее начинается автоматическая загрузка приложения.

Признаки атаки

- вы получаете конфигурационное сообщение для бесплатной настройки какого-либо сервиса от малознакомого лица;

- во время конфигурации телефона на него происходит загрузка стороннего приложения из сети Интернет;

- загруженное приложение имеет неподписанный сертификат.

Отметим, что как раз неопытные пользователи больше других нуждаются в автоматических настройках, так как не уверены, что смогут сделать это самостоятельно.

Конечно, опытный пользователь сможет определить угрозу и отменить считывание подозрительных программ. Но если данное приложение будет иметь название «Дополнительный пакет к настройке», то даже он с трудом сможет распознать вирус. В настоящее время о таких вредоносных программах почти никто не знает, и поражающий эффект от первой волны подобных атак может быть значительным. Приложения-жучки, попавшие на телефон, могут регистрировать практически любое действие пользователя и передавать различные конфиденциальные данные злоумышленнику совершенно незаметно.

Даже если вы решили купить китайский планшет или КПК, нужно осторожно относится к принимаемым устройством сообщениям и следовать тем же рекомендациям, что и с мобильными телефонами.

Не будем детально рассматривать весь текст настройки, содержащийся в XML-файле, а уделим внимание лишь тем параметрам, которые представляют интерес с точки зрения безопасности.

<wap-provisioningdoc>

<characteristic type=”NAPDEF”>

<parm name=”NAPID” value=”JAVA_NAPID7>

<parm name=”BEARER” value=”JAVA_0MA_BEARER7>

<parm name=”NAP-ADDRESS” value=”JAVA_APN7>

<parm name=”NAP-ADDRTYPE” value=”JAVA_NAP-ADDRTYPE7>

<characteristic type=”NAPAUTHINFO”>

<parm name=”AUTHTYPE” value=”JAVA_PPP_AUTHTYPE7>

<parm name=”AUTHSECRET” value=”JAVA__AUTHSECRET7>

</characteristic>

</characteristic>

<characteristic type=”PXLOGICAL”>

<parm name=”PROXY-ID” value=”JAVA_PR0XY-ID7>

<parm name=”STARTPAGE” vaIu e=”J AVA_STARTPAGE”/>

<characteristic type=”PXPHYSICAL”>

<parm name=”PXADDR” value=”JAVA_IP7>

<parm name=”PXADDRTYPE” value=”JAVA_PXADDRTYPE7>

<parm name=”TO-NAPID” value=”JAVA_NAPID7>

<characteristic type=”PORT”>

<parm name=”PORTNBR” value=”JAVA_P0RT7>

</characteristic>

</characteristic>

</characteristic>

<characteristic type=” BOOTSTRAPT>

<parm name=”NAME” value=”JAVA_NAME7>

</characteristic>

< characteristic type=”APPLICATION”>

<parm name=”APPID” value=”JAVA_APPID7>

<parm name=”NAME” value=”JAVA_NAME7>

<characteristic type=”RESOURCE”>

<parm name=”URI” value=”JAVA_STARTPAGE7>

</characteristic>

</characteristic>

</wap-provisioningdoc>

Так тег param с именем STARTPAGE представляет собой явное указание стартовой страницы, на которую пользователь попадет при первом входе в Интернет. Ситуация усугубляется тем, что согласно данной технологии, отправить настройку можно перекодировав XML-файл в бинарный вид с помощью программ, имеющихся в открытом доступе. Типичным представителем таких программ является xml2wbxml.

Чтобы отправить полученный бинарный файл настройки через коммерческий SMS-шлюз, необходимо правильно составить заголовок SMS-сообщения. Такой заголовок называется UDH.

Спецификация заголовка является открытой. Это означает, что любой злоумышленник может вместо простого текстового сообщения отправить настройку, указав на коммерческом SMS-шлюзе, что он собирается отправить SMS-сообщение, которое уже закодировано в бинарный вид.

Приведем пример запроса к коммерческому шлюзу, который внедряет вирусный код.

https://somesmscenter.org/https/sendmsg?sessionJd=llAB23CCD

2349&udh=123456789&text=AB12373BCDACB34234CBDEF342345

34323ACBDDDABCD12452322425678911111023042354BCAADHFE

EABCDD23445C54C1123BCAB1ACBA234CBCABDBAECDEACBCAEBC

DF234235243444444444234234234134578578234288123413

В этом запросе в параметре UDH указывается составленный для данного приложения заголовок сообщения. В поле text вместо сообщения посылается программа настройки. Заголовок сообщения и текст настройки представлены в шестнадцатеричном виде.

В зависимости от производителя и модели мобильного телефона вирусное приложение может быть создано под операционные системы Symbian, UNIX или Windows Mobile. Вредоносный код может быть написан на языке программирования С или Java. Java-приложения вообще являются кроссплатформенными и могут быть установлены на большую часть мобильных устройств.

ЗАЩИТА ОТ АТАКИ

Для того чтобы защититься от подобной атаки, необходимо следовать простому правилу: быть крайне аккуратным при получении любых конфигурационных сообщений. Любая перенастройка вашего мобильного телефона далеко не всегда упростит ваше обращение с ним.

Также следует крайне аккуратно относиться к установке любого рода приложений на ваш телефон. Надо помнить, что приложения для операционной системы Symbian всегда подписаны. В противном случае операционная система выдаст предупреждение о том, что приложение имеет сомнительное происхождение.

Конечно, подобный механизм защиты можно обойти, но в большинстве случаев этой защиты может быть достаточно, особенно если пользователь внимателен и аккуратен.

Кроме того, необходимо помнить о поговорке: «Бесплатный сыр бывает только в мышеловке». Вряд ли бесплатные автоматические настройки переконфигурируют ваш телефон должным образом. Скорее всего, это кому-то нужно.