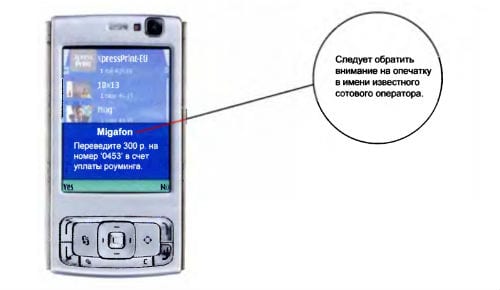

Злоумышленники довольно часто используют знание тонкостей мобильных технологий для вымогательства денег. Вы, может быть, удивитесь, получив SMS-сообщение с просьбой немедленно перевести деньги на указанный в сообщении короткий номер для оплаты роуминга или другой услуги. Короткие номера специально используются операторами для оплаты предоставляемых сервисов. Отправителем сообщения будет значиться как раз ваш сотовый оператор. Если сумма будет не такой большой, то вы, скорее всего, оплатите счет.

Еще более впечатляющим может быть SMS-сообщение, формат которого будет отличаться от стандартных SMS-сообщений. Такое сообщение появится на вашем экране, не потребовав даже того, чтобы вы его открывали. Принятое сообщение обычно по виду не отличается от служебных сообщений сотовых операторов и может содержать, например, информацию о состоянии баланса собственного счета. Такие SMS-сообщения получили название Flash SMS (от английского слова flash – вспышка).

Использование Flash SMS является весьма эффектным, так как еще более убеждает получателя в том, что отправителем SMS действительно является сотовый оператор, хотя фактически это еще один прием из арсенала злоумышленников.

Рассматриваемая атака мало отличается от атаки «Подделка имени адресата SMS-сообщения». По-сути, для того чтобы послать Flash SMS-сообщение, необходимо лишь немного подправить скрипт взаимодействия с коммерческим SMS-шлюзом, разобранный в предыдущих примерах.

Прокомментируем особенности данного скрипта, фактически, отличие одно: в строке запроса на отправку сообщения присутствует параметр &msg_type=FLASH_SMS, который и показывает SMS-шлюзу то, что SMS-сообщение должно быть специального формата [10].

1 <?

2 $user=”user”;

3 $password=”password”;

4 $api_id=”xxx”;

5 $text=urlencode(“nepeBeAMTe 300 p. на номер ‘0453’ в счет уплаты

долга/’);

6 $to=”79037548745″;

7 $from=”Migafon”;

g $ret= file (,,http://smscenter.com/auth?user=$user&password=

$password&api_id=$api_id”);

9 if ($ret == “OK”) {

10 $ret= file (“http://smscenterxom/sendmsg?session_id=$sess_id&

to=$to &text=$text&from=$from&msg_type=FLASH_SMS”);

11 if ($ret == “OK”) echo “Success. Message was sent”

12 else echo “Message failed”;

13 }

14 ?>

Подобное сообщение всеми мобильными телефонами интерпретируется как Flash SMS и отображается на экране без предварительного уведомления обладателя телефона о том, что ему пришло сообщение, текст которого можно открыть при желании.

Прежде чем говорить о способах защиты от описанной атаки, необходимо отметить, что не все модели мобильных устройств способны интерпретировать сообщения Flash SMS как сервисные, выводя их на экран без подтверждения на прочтение со стороны пользователя. Тем не менее, телефонов, которые интерпретируют подобные сообщения, большинство.

Защита от подобной атаки достаточно проста и заключается в соблюдении единственного правила: бдительности в отношении всех сообщений, которые приходят на ваш мобильный телефон

Необходимо подчеркнуть, прежде всего, должны обратить на себя внимание сообщения, подписанные вашим сотовым оператором. Не стоит доверять всему с подписью Beeline, MTS или Megafon. И уже тем более к подписям Beline, МТС, Migaphone. Лучше лишний раз сделать проверку, позвонив в бесплатную службу поддержки своего оператора или сервис смс рассылок.

Если вы сделаете перевод денежных средств, то вернуть обратно деньги будет крайне сложно. Эффективным может стать обращение в сервисную службу сотового оператора, которая может просмотреть регистрационные журналы последних переданных SMS-сообщений. По ним можно будет определить SMS-шлюз злоумышленника.

Не спешите доверять сообщениям от «Beline», «МТС» или «Migaphone». Лучше лишний раз проверить, что SMS-сообщение пришло именно от вашего сотового оператора.

Также сложно в настоящее время бороться с уязвимыми SMS-шлюзами и отслеживать SMS-сообщения, отправленные с них, ввиду того, что подобная информация является коммерческой тайной. Так как информация об абонентах является данными ограниченного доступа, то принять какие-то меры для защиты от данной атаки крайне затруднительно.

Необходимость заниматься повышением уровня защиты SMS-шлюзов всерьез, вероятно, наберет силу лишь при лавинном увеличении количества атак. Пока же наиболее эффективным видится лишь возможность создания учетных записей на основе полных персональных данных заказчика услуг SMS-шлюза.