Телефон на 2 сим карты

Супер-стильный Sciphone i68 4G работает с двумя SIM картами. Его 3-х дюймовый дисплей дает четкосткое и яркое изображения, независимо от того, где вы находитесь. Экстра-тонкий дизайн полностью копирует формы оригинального iPhone 4G . Этот китайский двухкарточный телефон оснащен 3,2 дюймовый QVGA сенсорным экраном и 2.0MP камерой. В аппарате реализована поддержка MP3/MP4, за счет многофункционального плеера. Другие функции включают такие коммуникационные протоколы как Bluetooth, GPRS, WiFi беспроводной доступ. Осуществлена правильная русификация. Sciphone i68 4G больше, чем мобильный телефон, это новый тренд среди китайских телефонов. Добавим еще, что этот телефон является последователем, хорошо известной нашему потребителю модели Sciphone I9 3G. Цена устройства составляет порядка 85 долл. США. (далее…)

Система DECT

Чтобы обеспечивать функцию конфиденциальности данных и портативная РТ и стационарная часть FT должны совместно использовать ключ шифрования СК (Cipher Key). Этот ключ затем используется вместе с генератором ключевого потока KSG (Key Stream Generator), чтобы формировать ключевой поток для зашифрованных данных в уровне MAC. Процесс генерации ключевого потока и детализированное описание процесса шифрования выполняется в MAC уровне. Стандартом DECT устанавливаются два пути получения ключа шифрования СК, приводящие, таким образом, к формированию ключей двух типов: (далее…)

Система DECT

Аутентификация портативной части РТ

Для обеспечения данной функции используется криптографический механизм «вызов-ответ» (challenge-response mechanism). Стационарная часть FT передает вызов для портативной части РТ, которая отвечает, возвращая результат вычисления, выполненного с использованием ключа аутентификации (authentication key), связанного с портативной частью РТ, и вызова. Стационарная часть FT сравнивает ответ РТ со значением, которое она ожидала получить, и считает установление подлинности успешным, если эти два значения совпадают. Таким образом, портативная часть РТ аутентифицируется, если она продемонстрирует знание ключа аутентификации, связанного с ней. Обмен, происходящий при аутентификации, иллюстрируется рисунками и происходит следующим образом: (далее…)

Система DECT

В системах DECT обеспечиваются пять видов защищенности (Security services):

- установление подлинности, аутентификация портативной части РТ (Authentication of а РT) — это инициализируемая стационарной частью FT процедура, позволяющая FT произвести установление подлинности (аутентификацию) портативной части РТ, делающей или получающей через нее вызов; (далее…)

Система DECT

Рис. 7.3. Процессы, относящиеся к защищенности в DECT

В 7 части «Security features» серии из 9 частей стандарта ETS содержится детализированная спецификация возможностей защищенности (безопасности), которые могут обеспечивать DECT системы. Краткий обзор процессов, требующихся для обеспечения всех возможностей, рассмотренных в этом стандарте, приведен на рис. 7.3.

Для лучшего понимания заинтересованными читателями процессов безопасности, обеспечиваемых стандартом DECT, ниже приведен ряд основных понятий. (далее…)

Обзоры и тесты

Китайская компания Huawei на прошедшей выставке 3G World Congress & Exhibition представила мобильный телефон третьего поколения U526. Он может работать и в сетях WCDMA и GSM/GPRS. Поддерживаются видеотелефония и потоковое видео. (далее…)

Мобильный контент

Таким образом, с каждым днем конкурентное противостояние между контент-провайдерами обостряется. В совсем недалеком будущем абонентов сотовой связи будут обслуживать лишь самые сильные из них, предоставляющие наиболее качественные и актуальные услуги. Операторы нацелены на укрупнение основных участников рынка, поскольку им невыгодно работать с маленькими фирмами-однодневками. Для нормального существования новым игрокам рынка мобильного контента будет выгодно делать только одно — сотрудничать с операторами связи через уже существующих контент-провайдеров, выполняя при этом роль генераторов трафика. (далее…)

Мобильный контент

Разумеется, работа контент-провайдера не ограничивается сугубо внешними действиями — той публичной деятельностью, которая у всех на виду. Большая часть усилий затрачивается именно на создание и предоставление контента, ведь для разработки действительно качественного продукта мало знать свою аудиторию и уметь ее привлекать. Не менее важным аспектом успеха является сам товар, в данном случае — различные виды информации, предназначенной для использования в мобильных телефонах. (далее…)

Мобильный контент

Не ошибусь, если предположу, что выражение «контент-провайдер» известно почти всем, кто пользуется сотовой связью. Игры, мелодии, картинки, заставки и прочие массовые информационно-развлекательные услуги нам предоставляет контент-провайдер. Может показаться, что в работе подобных компаний нет ничего сложного — только сиди и зарабатывай деньги. Однако на самом деле работа провайдеров гораздо сложнее. В этой статье вы получите информацию об услугах провайдеров, которую удалось собрать. (далее…)

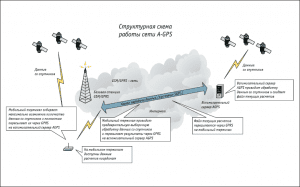

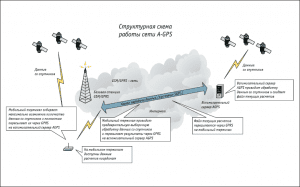

Спутниковая навигация

Один из способов дифференциальной коррекции координат, вычисленных по сигналам навигационных спутников, — рекомендованная для сетей GSM и универсальной наземной сети радиодоступа UTRAN технология A-GPS. (далее…)