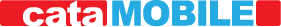

Идентифицированное оборудование: 17% — не определено; 16% (пр.) — D-Link Corporation; 16% (лев.) — Hortel; 10% — Cisco Systems; 6% — Z-COM; 5% — Alpha Networks Inc.; 31 % — другие

При обследовании использовался метод Wardriving, заключающийся в сборе управляющих фреймов Beacon и Probe Response. Передаваемые в сетях данные, а также координаты точек доступа не сохранялись. Работы проводились в середине рабочего дня.

В отличие от предыдущих обследований осуществлялся одновременный сбор информации с помощью трех аппаратных средств:

- адаптер SRC Cardbus 802.11 a/b/g 300mW с всенаправленной антенной 12 дБ, далее +10;

- встроенный сетевой адаптер Intel Centrino, далее ipw2200;

- встроенный сетевой адаптер КПК Fujitsu Simens Pocket Loox 720, далее PDA.

В последнем случае намеренно применялось программное обеспечение, не переводящее адаптер в режим мониторинга, но использующее функции активного и пассивного сканирования (так называемые «стамблеры»), В ходе обследования было зарегистрировано около 700 точек доступа (см. таблицу).

Таблица Количество точек доступа

| +10 | ipw220 | PDA |

| 682 | 484 | 403 |

Большая часть точек доступа (61%) поддерживает Enhanced Data Rate, т.е. скорости выше 11 Мбит/с. Это позволяет сказать, что устройства 802.11 g являются наиболее распространенными. Была обнаружена только одна станция, работающая в диапазоне 5 ГГц, соответствующем стандарту 802.11а. Было идентифицировано оборудование 42 производителей. Как видно из рисунка выше, большую часть составляют устройства производства D-Link, Nortel и Cisco (включая Linksys).

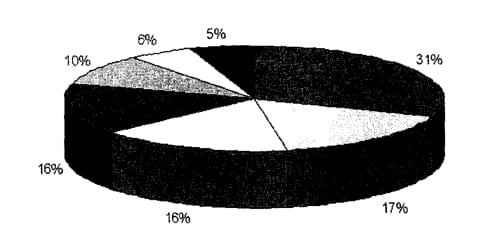

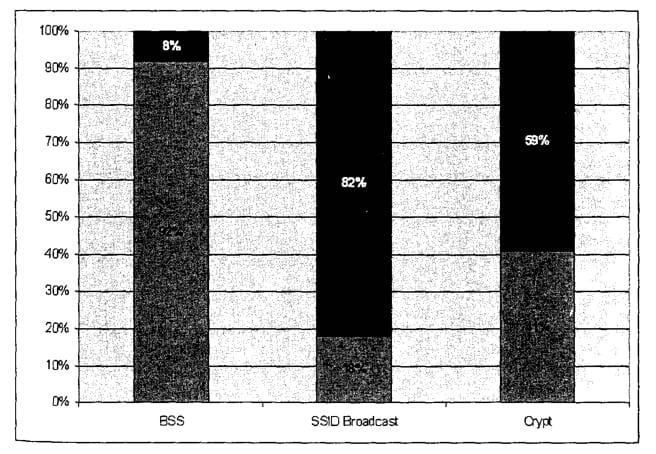

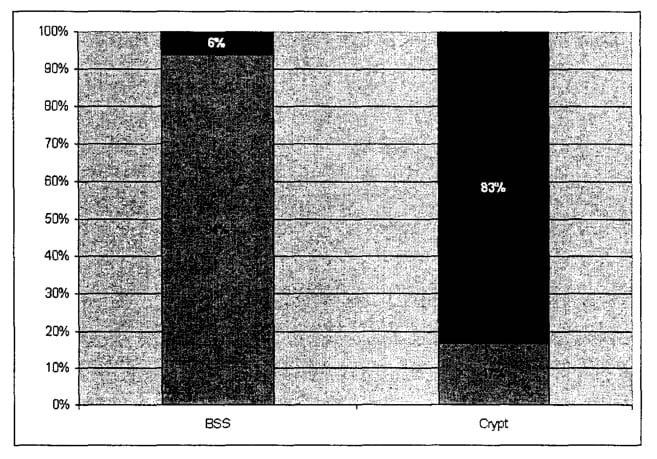

При оценке показателей защищенности учитывались точки доступа, для которых не удалось определить идентификатор сети, одноранговые (Ad-Hoc) сети и сети, не использующие шифрование. Значения этих показателей для различных методов сбора информации представлены на рисунках.

Показатели защищенности для +10

Показатели защищенности для ipw220

Показатели защищенности для PDA

Как видно из рисунков, значения показателей защищенности, полученные с использованием дополнительного оборудования, не сильно отличаются от значений, полученных со стандартным беспроводным адаптером. Несколько большее количество Ad-Hoc сетей вполне объясняется большей чувствительностью приемника и меньшей мощностью подобных сетей.

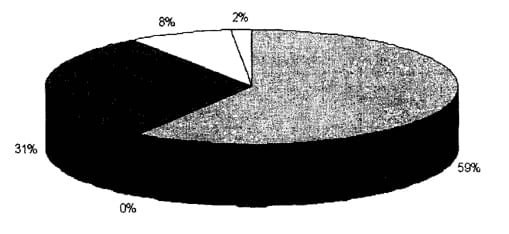

Используемые механизмы защиты: 2% — WPA2; 8% — РРТР; 31 % — WEP; 0% — WPA; 59% — None

Однако результаты, полученные с помощью КПК с адаптером, работающим в режиме активного сканирования, существенно отличаются. Всего лишь 17% сетей были идентифицированы как защищенные. Это лишний раз демонстрирует недостоверность результатов «боевого выезда», полученных с помощью различных «стамблеров».

По сравнению с предыдущими обследованиями, проведенными в 2005 г., произошел рост количества устройств, поддерживающих WPA и WPA2 (802.11 i). Если при предыдущих обследованиях он не превышал восьми процентов, то сейчас составляет более десяти процентов от всех устройств. Количество, устройств, использующих WEP, все еще достаточно велико.

Популярные инструменты для выполнения обследования беспроводных сетей приведены в таблице.

Таблица Базовые инструменты

| Название | Платформа | Описание |

| AirMagnet Laptop Analyzer | Windows | Сетевой анализатор для беспроводных сетей, система обнаружения беспроводных атак http://www.airmagnet.com |

| CommView for Wi-Fi | Windows | Сетевой анализатор для беспроводных сетей http://www.tamos.com/products/commwifi/ |

| Ethe- real/Wireshark | Linux | Сетевой анализатор для беспроводных сетей http://www.wireshark.org/ |

| Wireshark | Linux | Утилита для отправки пакетов из Wireshark |

| Название | Платформа | Описание |

| Patch | http://axi.homeunix.org/wishark_patch.html | |

| Kismet | Linux | Сетевой анализатор для беспроводных сетей http://www.kismetwireless.net/ |

| Netstumbler Ministumbler | Windows Windows Mobile | Активное и пассивное сканирование точек доступа

http://www.netstumbler.com/ |

| OmniPeek Personal | Windows | Сетевой анализатор для беспроводных сетей http://www.omnipeek.com/ |

| Wellenreiter | Linux | Инструменты для «боевых выездов» http://www.wellenreiter.net/ |

| WiFi Graph | Windows Mobile | Активное и пассивное сканирование точек доступа

http://www.kasuei.com/wifigraph/ |

| Wild packets OmniSpectrum | Windows | Анализатор спектра http://www.wildpackets.com/products/ hardware/omnispectrum/ |